我が家のハニポがお客様からどう見えているのか観察してみた

子どもと同じで、手塩にかけて育てた自分のハニーポットは可愛いもの。

「我が家のアイドル(ハニポ)は、

こんなに可愛い(主要ポートがガバガバな)のだから、

もっとスカウト(攻撃)が来てもええやろ!」

と思いがちですが、そもそも、攻撃者を始めとする外部の人から、 我が家のハニーポットはどう見えているのか気になりました。

そこで、いくつかの方法で客観的に我が家のハニーポットが外部からどう見えるかを観察しました。

1. OSINTによる観察

我が家のハニポはドメインを割り当てていないため、IPアドレスによるアクセスのみです。

以下のサイトからIPアドレスをキーに、OSINTによる調査を行いました。

OSINT Search Tool by IntelTechniques | Open Source Intelligence

以降、上記サイトでラインナップされていたOSINTのサービスの実行結果です。

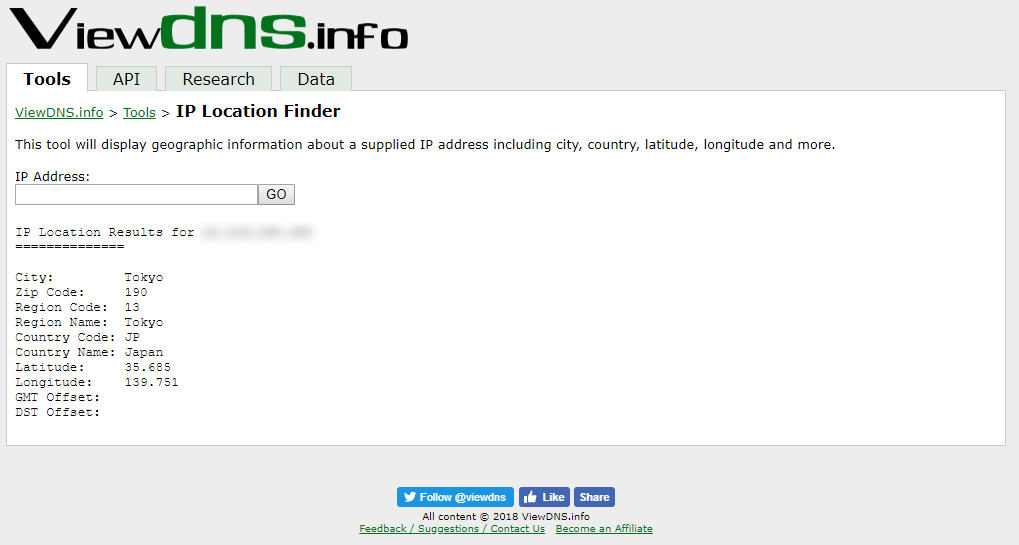

1.1. IP Location Finder

AWSのアジアパシフィック (東京)を使用しているため、Tokyoまでは特定されました。

1.2. Port Scan

T-Potを構成するハニーポットの1つであるHoneyTrap用に、AWSのセキュリティグループ(≒FW)設定で全ポート開けているので、主要ポートの公開具合はパーフェクトですね。

逆に公開しすぎていて怪しいぐらいです。

1.3. IP Whois

AWSであることは明らかですね。ええ。

1.4. SHODAN

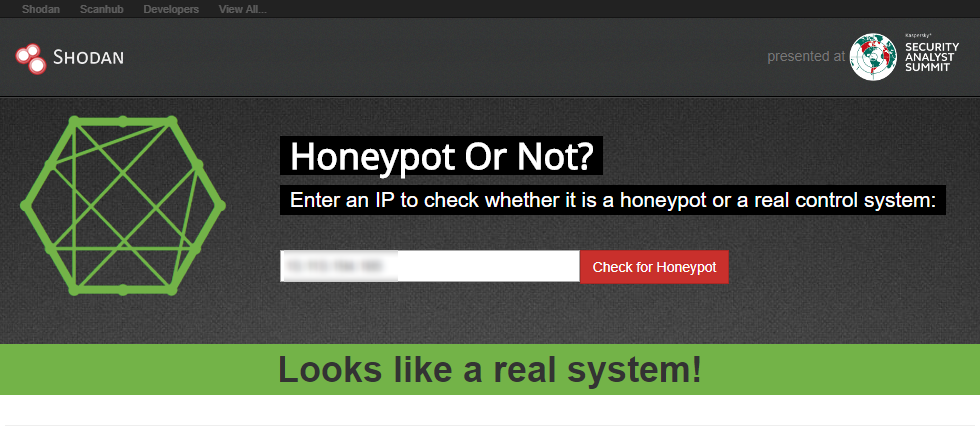

言わずと知れたSHODAN。

CowrieがSSH(22番ポート)、Telnet(23番ポート)を受け付けていたり、WOWHoneypotがHTTPS(443番ポート)を受け付けていたりするはずなのに、特に検出されていません。法則不明です。

また、SHODANにはHoneypotかどうかを判断するサービスもあります。

早速、試してみました。

Looks like a real system!

わぁい!

1.5. Censys

CensysはSHODANと類似したサービスです。IPAでも紹介されています。

IPAテクニカルウォッチ「増加するインターネット接続機器の不適切な情報公開とその対策」:IPA 独立行政法人 情報処理推進機構

検出しているポート数はSHODANより少ないですが、SHODANでは出ていなかった443ポートも公開されていることがわかります。

また、3306番ポートのMySQLのバージョンが5.7.16と判定されています。 3306番ポートを受け付けているDionaeaの仕様でしょうか。

2. 脆弱性診断ツールによる観察

脆弱性診断ツールには、我が家のハニーポットはどう映るのでしょうか。

ちょうど以下の記事で、AWS環境下でも脆弱性診断があっという間にできることを知りました。

通常、AWS環境への脆弱性診断は事前申請が面倒(英語での申請!)ですが、マーケットプレイスで公開されているこのサービスであれば、事前申請不要とのこと。素晴らしい。

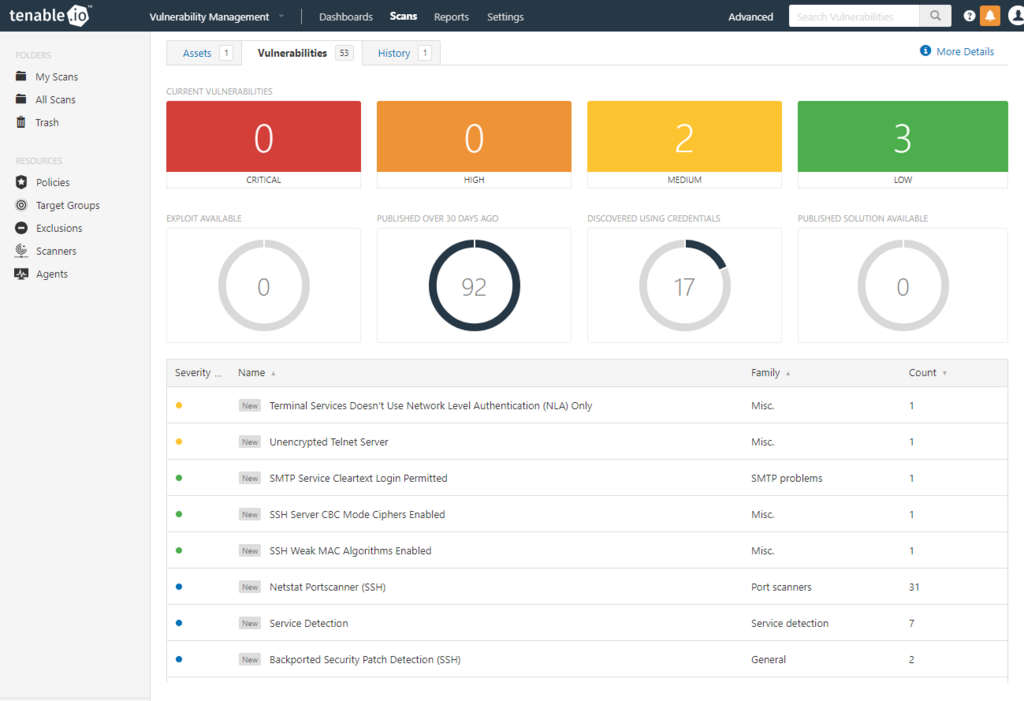

2.1. サマリ

実行結果は以下の通りです。MEDIUMが2件、LOWが3件、検出されました。

なお、インスタンス立ててから診断完了まで、途中迷走しながら実施して1時間弱くらい。

後からAWSの費用見たら、10円くらいの追加請求がありました。

さて、MEDIUMの2件を見てみます。

2.2. [MEDIUM]Terminal Services Doesn't Use Network Level Authentication (NLA) Only

リモートデスクトップがネットワークレベル認証をしていないとのこと。 リモートデスクトップのハニーポットであるRdpyを立てていますが、その仕様なのでしょう。

たしかに、リモートデスクトップ接続クライアントから、ハニーポットにつなげてみたところ、

認証無しに以下の画面が表示されました。

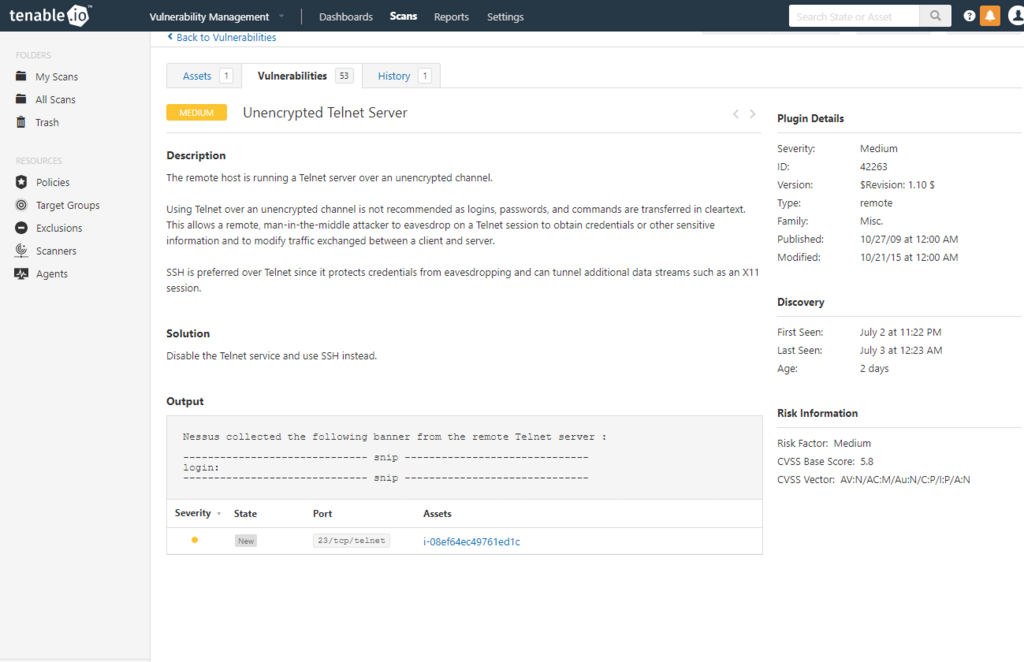

2.3. [MEDIUM]Unencrypted Telnet Server

TelnetのハニーポットであるCowrieを立てていますからね・・・。

「SSH使えや!」というSolutionも、ごもっとも。

3. まとめ

OSINTと脆弱性診断ツールの2つの方法を使ってハニーポットを観察しました。

観察前は「外部からはボロボロの環境に見えているんだろうなぁ」と思いましたが、 良くも悪くも目立った脆弱性は無いように見えているようです。ポートはガバガバですが。

また、SHODANでハニーポット判定されなかったことは意外でした。

一体、何をしたらハニーポット判定されるのでしょうか。